Здравствуйте. Подскажите, может кто сталкивался. Есть свой VPS на Ubuntu с установленным Wireguard. И есть клиенты на Windows 10. В клиентах прописаны исключения для доступа к локальной сети: AllowedIPs = 128.0.0.0/2, 224.0.0.0/3, 208.0.0.0/4, 200.0.0.0/5, 196.0.0.0/6, 194.0.0.0/7, 193.0.0.0/8, 192.0.0.0/9, 192.192.0.0/10, 192.128.0.0/11, 192.176.0.0/12, 192.160.0.0/13, 192.172.0.0/14, 192.170.0.0/15, 192.169.0.0/16, 0.0.0.0/1, ::/1, 8000::/1

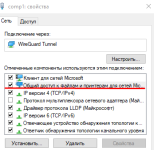

Проблема в следующем. Когда два клиента находятся в одной локальной сети, в диапазоне 192.168.100.х и на обоих включено подключение VPN, трафик между ними гоняется через VPN через Польшу (VPS находится в Польше). Если хотя бы одно подключение отключить, трафик, как и нужно, идет по локалке. Что нужно сделать чтобы при включенных соединениях на обоих машинах трафик шел через локальную сеть? Пробовал играться с метриками таким способом: https://iruwen.medium.com/changing-wireguard-interface-metric-b1b1bca47d Также пробовал в свойствах локальной сети ставить метрику 1, пробовал отключать IPv6 в свойствах соединения Windows. Не помогает. Как ходил трафик через VPN, так и ходит. Проблема происходит при передаче файлов (общий доступ). Удаленный доступ (RDP), по ощущениям, работает через локальную сеть, лагов нет, как если подключаться через другого провайдера через VPN. ping тоже идет через локальную сеть менее 1 мсек, а вот файлы по общему доступу гоняются через VPN.

Проблема в следующем. Когда два клиента находятся в одной локальной сети, в диапазоне 192.168.100.х и на обоих включено подключение VPN, трафик между ними гоняется через VPN через Польшу (VPS находится в Польше). Если хотя бы одно подключение отключить, трафик, как и нужно, идет по локалке. Что нужно сделать чтобы при включенных соединениях на обоих машинах трафик шел через локальную сеть? Пробовал играться с метриками таким способом: https://iruwen.medium.com/changing-wireguard-interface-metric-b1b1bca47d Также пробовал в свойствах локальной сети ставить метрику 1, пробовал отключать IPv6 в свойствах соединения Windows. Не помогает. Как ходил трафик через VPN, так и ходит. Проблема происходит при передаче файлов (общий доступ). Удаленный доступ (RDP), по ощущениям, работает через локальную сеть, лагов нет, как если подключаться через другого провайдера через VPN. ping тоже идет через локальную сеть менее 1 мсек, а вот файлы по общему доступу гоняются через VPN.